IT 공부용

5. 인증 결함/세션 관리/ brute force/사전 대입 공격 본문

● 인증 결함(Broken Authentication)

- 인증에 필요한 사용자의 계정 정보를 노출하는 취약점

- HTML 코드, GET 요청 URL에 변수 노출

- 취약한 암호 설정

- 취약한 인증 과정

● 세션 관리(쥰나 중요)

- 세션 = 웹 사이트에서 서비스를 제공할 때 사용자의 로그인을 유지하기 위하여 사용

- 실제로 가장 많이 도출되는 취약점 중 하나가 세션 관리 미흡 에서 발생

- 관리자 페이지 접근에 대한 세션 처리 미흡으로 많은 취약점 도출

- 특히 개발자가 중간에 교체되거나 유지보수하며 추가된 페이지

- 정상적인 프로세스가 진행되는 과정에서 발생

-> 자동 진단 도구/특정한 패턴 매칭으로 도출할 수 없는 취약점

===> 쉽게 말하면 root권한으로 만들지 말라는 것.

Broken Auth. - Insecure Login Forms

var/www/bWAPP 밑에 ba_insecure_login_1.php 까보자

- Session Mgmt. - Administrative Portals

http://192.168.50.36/bWAPP/smgmt_admin_portal.php?admin=0

을

http://192.168.50.36/bWAPP/smgmt_admin_portal.php?admin=1

로 때리면 됨;

- Session Mgmt. - Session ID in URL

Create user 로 일반 사용자 계정 만들고 사이트에 접속한다음 -> url에 쿠키값(PHPSESSID) 복붙하고 -> 새로고침 한번 때리면 맨 오른쪽 즉 관리자 계정으로 들어가짐

● Brute Force 공격(하나하나 다 때려보기)

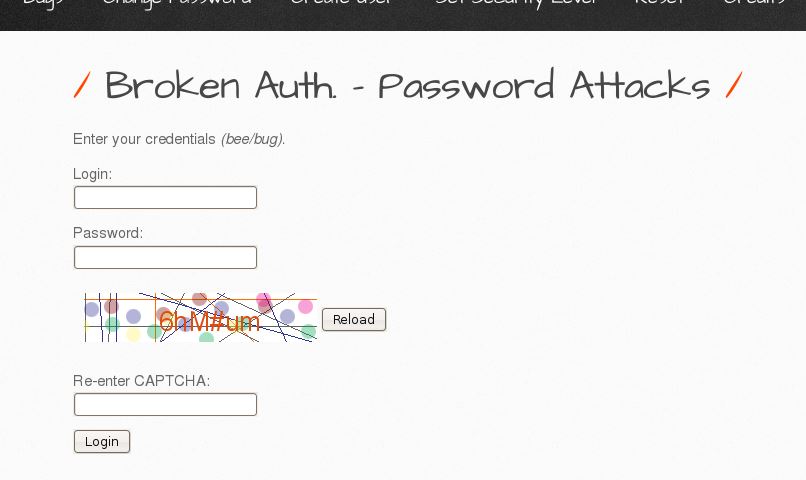

### Broken Auth. - Password Attacks

밑거름 하나도 없이 통째로 하는거

Broken Auth. - Password Attacks 키고 아이디 비번에 아무거나 버퍼스위트 킨 상태로 때려 넣음

버퍼스위트에서 send to intruder 클릭

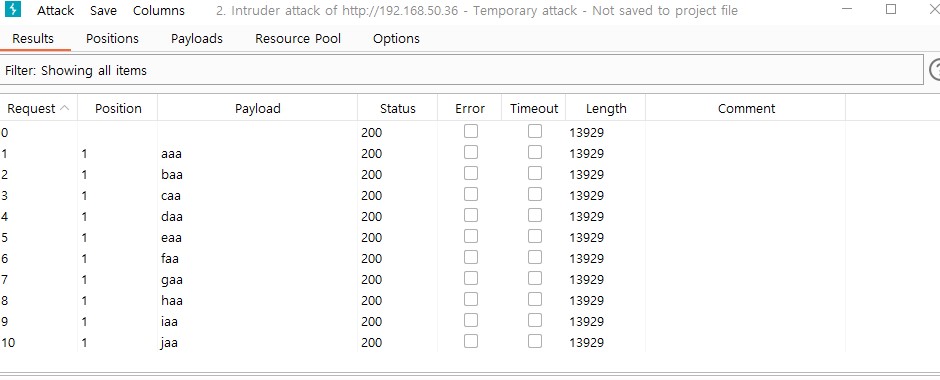

payload(전송되는 데이터) type을 브루트 포스로 ㄱㄱ

id= bee pwd = bug 이니까 3으로 때려넣음

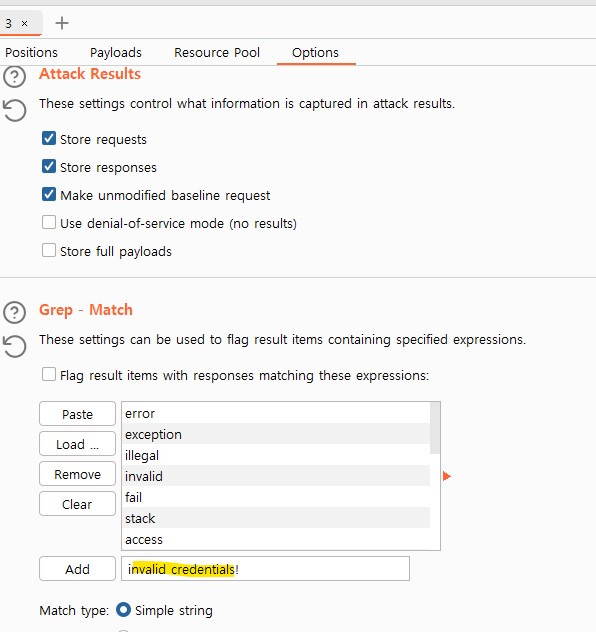

안된다는 경고문구 추가

어택 ㄱㄱ

high는

랜덤 숫자까지 생성되서 brute-force도 때리기 힘들고 그렇기 때문에 사전 대입 공격을 때리자!!!

● 사전 대입 공격(좀 알고 있는 상태로 때리기)

사전공격 / 자주사용하는 비밀번호의 목록에 값을 대입 / 브루트 포스보다 시간이 적게걸림

1. kali 에서 다운로드

wget https://raw.githubusercontent.com/fuzzdb-project/fuzzdb/master/wordlists-user-passwd/passwds/phpbb.txthttps://raw.githubusercontent.com/fuzzdb-project/fuzzdb/master/wordlists-user-passwd/passwds/phpbb.txt

버퍼스위트 칼리에서 켜

kali 내에 phpbb.txt찾을때

find / -name phpbb.txt 찾아서 ㄱㄱ

html 파일로 받아지면 안되고 이딴식으로 받아져야함

그리고 공격 ㄱㄱ

test test임.

'▶ 모의 해킹' 카테고리의 다른 글

| 7. A4 (취약한 직접 객체 참조) (0) | 2022.09.30 |

|---|---|

| 6. A3_ XSS (0) | 2022.09.29 |

| 4.1 XML Injection (0) | 2022.09.28 |

| 4. OS Command Injection / PHP code Injection (0) | 2022.09.27 |

| 3. SQL Injection (0) | 2022.09.27 |